Cybersecurity-Check

Schütze deine IT effektiv vor Cyberangriffen.

Erkenne Schwachstellen, bevor Angreifer sie ausnutzen – automatisch, präzise und ohne manuelle Arbeit.

Keine Konfiguration erforderlich – Ergebnisse in wenigen Minuten!

- 100GB Passwortleaks

- 4.680+ Sicherheitslücken

- Sofort einsatzbereit

- Angriffswellen sofort erkennen

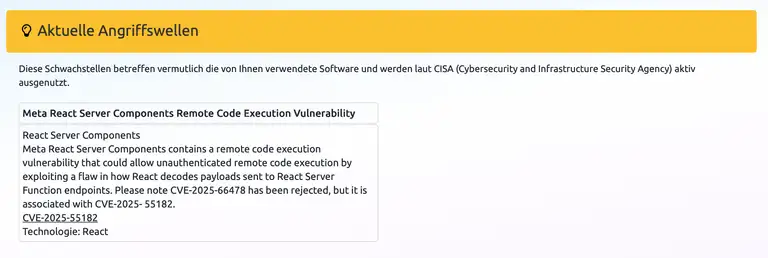

Angriffswellen frühzeitig erkennen

Auf einen Blick wird sichtbar, welche Angriffe derzeit real stattfinden, welche Produkte betroffen sind und ob ein unmittelbares Risiko für bestehende Systeme besteht.

Anstelle theoretischer Risikobetrachtungen liefert der Check aktuelle, kontextbezogene Bedrohungsinformationen.

So lassen sich Prioritäten fundiert festlegen, Maßnahmen gezielt ableiten und Schutz dort umsetzen, wo er tatsächlich erforderlich ist.

IT-Sicherheitsbericht der gesamten IT-Infrastruktur mit Credential-Stuffing

Erkenne Schwachstellen, bevor Angreifer sie ausnutzen – automatisch, präzise und ohne manuelle Arbeit.

Credential-Stuffing

Wir testen, ob kompromittierte Passwörter aus 100 GB Leak-Datenbanken bei deinen Systemen verwendet werden.

Brandneue Bedrohungen

Warnungen vor den neuesten Sicherheitslücken. Deine gesamte IT wird auf über 4.680 kritische Schwachstellen analysiert.

Automatische IT-Erkennung

Unsere Lösung erkennt automatisch Server, Netzwerke und verwendete Software – ganz ohne manuelle Konfiguration.

Asset Monitoring

Überwache deine komplette IT-Infrastruktur: FTP Logins, WordPress, Microsoft Exchange, Citrix und mehr.

Report

Im Report klar auf einen Blick inkl. Ranking auf einen Blick sehen und verstehen was wichtig ist.

Regelmäßige Checks

Kontinuierliche Überwachung deiner IT-Infrastruktur – neue Bedrohungen werden automatisch geprüft.

Decke echte Bedrohungen sofort auf und erhalte Reportings, die auch als Nachweis dienen.

Tägliche neue Fälle von Spionage, Datenklau und digitaler Erpressung – bleibe Angreifern einen Schritt voraus.

React2Shell Exploit

Kritische Sicherheitslücke in Next.js und React Components – wir prüfen deine Infrastruktur darauf.

Fortinet FortiWeb

Aktiv ausgenutzte Sicherheitslücken – erkenne, ob du betroffen bist, bevor es zu spät ist.

Log4Shell, ProxyShell & mehr

Alle bekannten kritischen Exploits werden automatisch in deiner Infrastruktur geprüft.

Aktuelle Angriffswellen sofort erkennen

Dieser Security Report warnt nicht nur vor bekannten Schwachstellen, sondern erkennt und meldet auch aktive Angriffswellen, die derzeit auf bestimmte Software in der IT-Infrastruktur abzielen.

Nis2 Richtlinie einhalten

Die NIS-konformen Reports enthalten priorisierte, klar definierte Handlungsempfehlungen, die von der IT-Abteilung direkt abgearbeitet werden können und dienen zeitgleich als Nachweis.

Schütze deine IT – wähle dein Paket

Einmalige Tiefenanalyse oder dauerhafter Schutz durch automatische Überwachung.

Regelmäßige

Cybersecurity-Überprüfungen

Dauerhafter Schutz: Deine IT wird kontinuierlich überwacht.

-

3 automatische Sicherheitschecks pro Jahr

-

Prüfung auf veraltete Software & Schwachstellen

-

Erkennung aktueller Sicherheitslücken

-

Checks auf Malware & Schwachstellen

-

Kontinuierliche Prüfung geleakter Passwörter

-

Dauerhafte Überwachung von Fehlkonfigurationen

-

Regelmäßige Reports mit Risikobewertung & Handlungsempfehlungen

Einmaliger

Cybersecurity-Check

Jetzt Klarheit: Sofortige Analyse deiner aktuellen Sicherheitslage – ideal zum Einstieg.

-

Einmaliger umfassender Sicherheitscheck

-

Check auf veraltete Software & Schwachstellen

-

Analyse aktueller Sicherheitslücken

-

Erkennung von Malware & Schwachstellen

-

Prüfung auf kompromittierte Passwörter

-

Identifikation von Fehlkonfigurationen

-

Detaillierte Risikobewertung mit Handlungsempfehlungen

-

Keine versteckten Kosten – kein Abo

Aktuelle Security-News - Schütze deine IT mit einem regelmäßigen & automatisierten Cybersecurity-Check!

11.12.2025 - Dringende Sicherheitswarnung: Exim-Mailserver gefährdet! (CVSS 9.0)

Dringende Sicherheitswarnung: Exim-Mailserver gefährdet! (CVSS 9.0)

Eine kritische Sicherheitslücke im Exim-Mailserver erlaubt einem entfernten, anonymen Angreifer, beliebigen Programmcode auszuführen. Dadurch könnte er im schlimmsten Fall die volle Kontrolle über das betroffene System erlangen.

🔍 Betroffene Version:

➡️ Exim 4.99 (aktuellste Version)

Ältere Versionen sind von dieser Schwachstelle nicht betroffen.

Der Verfasser der Meldung erklärt:

“Ich konnte keine vollständige Exploit-Kette für die Remote-Code-Ausführung erstellen, aber es könnte mit weiterführender Arbeit möglich sein.”

Das heißt: Ein vollständiger Exploit existiert bisher nicht, die technische Möglichkeit besteht jedoch.

Empfohlene Maßnahmen:

⚠️ Prüfen, ob Exim 4.99 verwendet wird. Ist dies der Fall, sofort auf eine sichere Version wechseln oder den Patch einspielen, sobald verfügbar.

⚠️ System-Logs überwachen und ungewöhnliche Aktivitäten genau im Blick behalten.

09.12.2025 - Neu im Security-Report !!!

Aktuelle Angriffswellen auf die erkannte IT-Infrastruktur – ideal, um genau zu erkennen, welche Software derzeit Ziel von Angriffen ist.

04.12.2025 - Schwerwiegende Sicherheitslücke in React2Shell

Es wurde eine schwerwiegende Sicherheitslücke in React Components entdeckt, die auch Next.js-Projekte betrifft. Die Schwachstelle liegt im Paket react-server-dom-webpack und erlaubt es Angreifern, beliebigen Code auf dem Server auszuführen.

Eine Schwachstelle betrifft bestimmte React-Pakete in den Versionen 19.0.0, 19.1.0, 19.1.1 und 19.2.0 sowie Frameworks, die diese Pakete nutzen, darunter Next.js 15.x und 16.x mit dem App Router.

Die Problematik besteht darin, dass ein Teil der Metadaten aus Benutzereingaben (HTTP-Anfragen) stammt und ein Angreifer dadurch beliebige Module und Exportnamen (etwa child_process#execSync) angeben kann.

Beispiel-Proof-of-Concept:

curl -X POST http://localhost:3000 \

-F '$ACTION_REF_0=' \

-F '$ACTION_0:0={"id":"child_process#execSync","bound":["whoami"]}'

Wir raten dringend dazu, sofort auf die neueste, gepatchte Version zu aktualisieren, da bereits bekannt ist, wie sich die Schwachstelle ausnutzen lässt, und mit automatisierten Angriffen gerechnet werden muss.

26.11.2025 - Maßnahmen vor Supply Chain Angriffen ergreifen

🛡️ Sicherheitsstrategien gegen Lieferketten-Angriffe

Im Softwarebereich nehmen Angriffe auf die Lieferkette von Unternehmen stetig zu. Solche Attacken verbreiten sich oft automatisiert und können innerhalb kürzester Zeit eine Vielzahl von Systemen kompromittieren.

Daher ist es entscheidend, im gesamten Softwareprozess die Risiken externer Abhängigkeiten sorgfältig einzuschätzen und kontinuierlich zu überwachen. Ein Teil dieser Aufgabe lässt sich automatisieren, wie wir an einem Beispiel zeigen.

Der NPM-Wurm “Shai Hulud”

Am 24. November erschütterte ein schwerwiegender Angriff auf die Lieferkette erneut die Open-Source-Gemeinschaft. Mehrere SDKs und weitere Softwarepakete eines Herstellers wurden kompromittiert und mit einem selbstreplizierenden Schadprogramm infiziert, das sich unbemerkt in der Entwicklerumgebung ausbreiten konnte.

Über manipulierte Veröffentlichungen im npm-Ökosystem breitete sich der Vorfall automatisch weiter. Die kompromittierten Pakete enthielten ein bösartiges “preinstall”-Skript, das beim Installieren automatisch ausgeführt wurde und so eine erhebliche Gefahr für Entwickler und Unternehmen darstellte.

Wer ein infiziertes Paket installiert hat, verbreitet den Wurm potenziell weiter durch GitHub Tokens. Um einen schnellen Überblick zu bekommen, ob ein Softwareprojekt davon betroffen ist, kann gezielt nach speziellen Dateien gesucht werden:

Bash

find . -name "setup_bun.js"

find . -name "truffleSecrets.json"

Zusätzliche Überprüfung der Log-Dateien:

Bash

grep -R "shai" ~/.npm/_logs

grep -R "preinstall" ~/.npm/_logs

Falls es Anzeichen gibt, dass das Projekt betroffen ist, müssen alle GitHub-Tokens, npm-Tokens, SSH-Schlüssel, API-Schlüssel und Umgebungsvariablen-Geheimnisse erneuert werden, die möglicherweise offengelegt wurden.

Außerdem sollten die gecachten Dependencies entfernt werden:

Bash

rm -rf node_modules

npm cache clean --force

pnpm cache delete

Sicherheitsprüfung von Abhängigkeiten (Dependencies)

Diese und ähnliche Angriffe mit Malware über Updates können durch Hinweise im Code in NPM-Paketen erkannt werden, wie beispielsweise durch Base64-codierte Daten oder Installationsskripte.

Bestimmte Funktionen sollten daher besonders kritisch geprüft werden. Um Entwickler bei der Analyse ihrer Projekte zu unterstützen, haben wir eine Liste relevanter Suchbegriffe zusammengestellt.

Keywords wie:

postinstall,preinstall,install,prepareundprepublishCodeausführung mit:

exec(,execSync(,spawn(,fork(,"child_process",Buffer.from(,eval(,Function(,require(

Suchbefehle für die manuelle Analyse:

Bash

# Find base64

grep -RnE -C 3 -A 3 "[A-Za-z0-9+/]{20,}={1,2}" node_modules

# Search install scripts

grep -RInE -A 5 '"(preinstall|install|postinstall|prepare)"' node_modules

grep -RInE -A 5 '"(prepare|prepublish|preprepare|postprepare)"' node_modules

grep -RInE -A 5 '"(prepack|postpack)"' node_modules

grep -RInE -A 5 '"(prepublishOnly|postpublish)"' node_modules

grep -RInE -A 5 '"(prerestart|restart|postrestart)"' node_modules

grep -RInE -A 5 '"(prestop|stop|poststop)"' node_modules

grep -RInE -A 5 '"(pretest|test|posttest)"' node_modules

Um die eigenen Softwareabhängigkeiten zuverlässig zu prüfen, empfiehlt es sich, den aktuellen Stand der statischen Analyse festzuhalten und Änderungen bei Updates automatisiert mit diff zu vergleichen. Auf diese Weise lassen sich unerwartete Modifikationen erkennen und das Einschleusen versteckter Malware in ein Softwareprojekt verhindern.

ignore-Scripts nutzen

Außerdem ist es möglich, bei npm install mit dem Parameter --ignore-scripts die Ausführung von Installations-Skripten zu verhindern. Dies kann auch Global per Default festgelegt werden mit: npm config -g set ignore-scripts true.

Wichtig: Dies gilt nur für Skripte, die in der

package.jsonfestgelegt wurden.npm startführt weiterhin Code aus.Commands explicitly intended to run a particular script, such as

npm start,npm stop,npm restart,npm test, andnpm runwill still run their intended script ifignore-scriptsis set, but they will not run any pre- or post-scripts.

Feste Versionsnummern nutzen

Bei einer Installation über npm, beispielsweise mit npm install lodash --save, wird die Versionsnummer einer Abhängigkeit nicht fixiert, sondern automatisch die jeweils neueste kompatible Version installiert. Aus Gründen der Stabilität und Nachvollziehbarkeit sollten Bibliotheken jedoch auf eine feste Version gesetzt werden.

!! NICHT FIXIERT !!

JSON

"dependencies": {

"lodash": "^4.17.21"

}

>> FIXIERT <<

JSON

"dependencies": {

"lodash": "4.17.21"

}

18.11.2025 - Schadcode- und Passwortlücken bedrohen Dell ControlVault3

Dells Sicherheitslösung zum Aufbewahren von Anmeldedaten ist verwundbar. Sicherheitsupdates sind verfügbar.

Verschiedene Dell-Computer, auf denen ControlVault 3 installiert ist, sind angreifbar. Um möglichen Attacken vorzubeugen, sollten Administratoren die Anwendung zeitnah aktualisieren.

Sicherheitspatch installieren

Dell ControlVault3 ist eine hardwarebasierte Sicherheitslösung, die Zugangsdaten wie Passwörter und biometrische Daten speichert. Angreifer könnten nach erfolgreichen Attacken auf diese Daten zugreifen.

In einer Warnmeldung listet der Hersteller sieben Sicherheitslücken auf, die in der Broadcom-Firmware und den zugehörigen Treibern stecken. Betroffene Laptopmodelle sind unter anderem Latitude 7330, Precision 7780 und Pro 13 Plus PB13250. Die aktuelle Version ControlVault3 6.2.36.47 ist abgesichert, alle vorherigen Versionen sind verwundbar.

Die Gefahren

Besonders kritisch sind zwei Lücken (CVE-2025-36553 und CVE-2025-32089), über die Angreifer mit einem präparierten ControlVault-API-Aufruf an die CvManager-Funktionalität gelangen können. Dies kann zu einem Speicherfehler (Buffer Overflow) führen, über den Schadcode auf Systeme eingeschleust werden kann, wodurch die betroffenen Computer vollständig kompromittiert werden könnten.

Eine weitere Schwachstelle (CVE-2025-31649) mit hoher Bedrohung ermöglicht unerlaubte Zugriffe aufgrund eines hartkodierten Passworts. Zudem können Angreifer über eine andere Lücke (CVE-2025-31361) höhere Rechte auf den Systemen erlangen.

Bislang gibt es keine Berichte über aktive Ausnutzung dieser Lücken. Da Passwortspeicher ein besonders attraktives Ziel für Cyberkriminelle sind, sollten Administratoren das Sicherheitsupdate zügig installieren, um weitreichende Zugriffe auf Firmen-PCs zu verhindern.

17.11.2025 - Kritische Sicherheitslücke in Fortinet FortiWeb wird aktiv ausgenutzt

FortiWeb, eine Web Application Firewall (WAF) aus dem Hause Fortinet, dient dem spezialisierten Schutz von Webanwendungen vor Attacken. Diese Hardware überwacht sowohl den eingehenden als auch den ausgehenden HTTP/HTTPS-Datenverkehr, identifiziert dabei Abweichungen und verhindert bekannte Angriffssignaturen. FortiWeb wird primär in Unternehmen genutzt, die öffentliche Webportale, APIs oder Backend-Dienste absichern müssen.

Die Administrationsschnittstelle des Produkts weist aktuell selbst eine Sicherheitslücke vom Typ Path Traversal auf, die es einem Angreifer ermöglicht, ein Administratorkonto zu erstellen. Dies gewährt dem Angreifer tiefgreifende Systemzugriffsberechtigungen.

Mithilfe einer speziellen Webanfrage lässt sich FortiWeb manipulieren, sodass ein Angreifer die interne Konfigurationsdatei bearbeiten kann: /api/v2.0/cmdb/system/admin%3f/../../../../../cgi-bin/fwbcgi. Hierüber kann sich ein Angreifer ein eigenes Admin-Konto samt Passwort anlegen.

Angesichts der Tatsache, dass die Schwachstelle allem Anschein nach aktiv ausgenutzt wird, ist es für Administratoren ratsam, ihre Systeme auf das Vorhandensein ungewöhnlicher Administratorkonten zu kontrollieren, die Protokolle nach Anfragen an den Pfad fwbcgi zu durchsuchen und alle Aktivitäten von als verdächtig eingestuften IP-Adressen zu prüfen.

14.11.2025 - Fortinet: Neuer Exploit nutzt Zero-Day-Lücke in Firewalls aus

IT-Sicherheitsforscher haben in ihren Überwachungssystemen (Honeypot) einen neuen Exploit-Code entdeckt. Dieser Code greift eine bisher unbekannte Sicherheitslücke in Fortinet Web-Application-Firewalls (WAF) an.

Die attackierte Schwachstelle, eine sogenannte Zero-Day-Lücke, erinnert die Experten an eine bereits im Jahr 2022 von Fortinet behobene Schwachstelle.

Ein IT-Sicherheitsforscher berichtete, dass er und ein Kollege bei der Auswertung von Daten aus einer neuen Honeypot-Umgebung Schadcode bemerkten, der speziell FortiWeb-Firewalls ins Visier nimmt. Erste Analysen ergaben, dass dieser Schadcode von gängigen Malware-Schutzprogrammen noch nicht erkannt wird.

Es scheint sich bei der Schwachstelle um einen Path Traversal-Typ zu handeln. Diese Ähnlichkeit besteht zur früheren Fortinet-Schwachstelle CVE-2022-40684, die mit dem Risiko “kritisch” (CVSS 9.8) bewertet wurde. Bei der früheren Lücke konnten Angreifer die Authentifizierung auf der Admin-Oberfläche umgehen und Befehle ausführen, die normalerweise Administratoren vorbehalten sind.

Inzwischen wurde ein offizieller CVE-Eintrag für die neu entdeckte Lücke erstellt: CVE-2025-64446, ebenfalls mit dem Risiko “kritisch” (CVSS 9.8) bewertet.

Zum Schutz potenzieller Opfer wurden die genauen Details des entdeckten Angriffscodes nicht offengelegt. Bekannt ist, dass die Angreifer den Schadcode über eine HTTP-Post-Anfrage an einen spezifischen Endpunkt senden. Diese Anfrage enthält eine Befehlssequenz, die darauf abzielt, ein neues Benutzerkonto anzulegen.

Als Hinweise auf eine Kompromittierung (Indicators of Compromise, IOCs) wurden IP-Adressen der beobachteten Angriffe sowie einige der Benutzername-Passwort-Kombinationen genannt, welche die analysierte Malware erstellen wollte.

Andere IT-Forensiker bestätigten die Funktionsfähigkeit des Zero-Day-Exploits, indem sie demonstrierten, wie damit ein Administratorkonto auf einer FortiWeb-Firewall angelegt werden kann.

Von Fortinet selbst gab es bisher keine Hinweise oder ein aktuelles Sicherheitsupdate bezüglich dieser neuen Lücke.

Als Gegenmaßnahme sollten Administratoren von FortiWeb-Firewalls den Zugriff auf die Admin-Oberfläche, insbesondere wenn diese aus dem Internet erreichbar ist, auf ausschließlich vertrauenswürdige IP-Adressen beschränken.

07.11.2025 - Automatisierte Hackserien: Cyberangriffe im großen Stil

Bei der diesjährigen IT.CON war der Vortrag „Serien-Cyberangriffe: Industrialisierte Attacken“ eines der Highlights des Tages.

In der Session ging es um die wachsende Professionalisierung von Cyberangriffen und darum, wie aus vereinzelten Attacken längst industrielle Prozesse geworden sind. Angreifer automatisieren ihre Methoden, scannen systematisch ganze IP-Bereiche und nutzen öffentliche Exploits, um Schwachstellen gezielt in der Breite auszunutzen.

Praktisches Beispiel

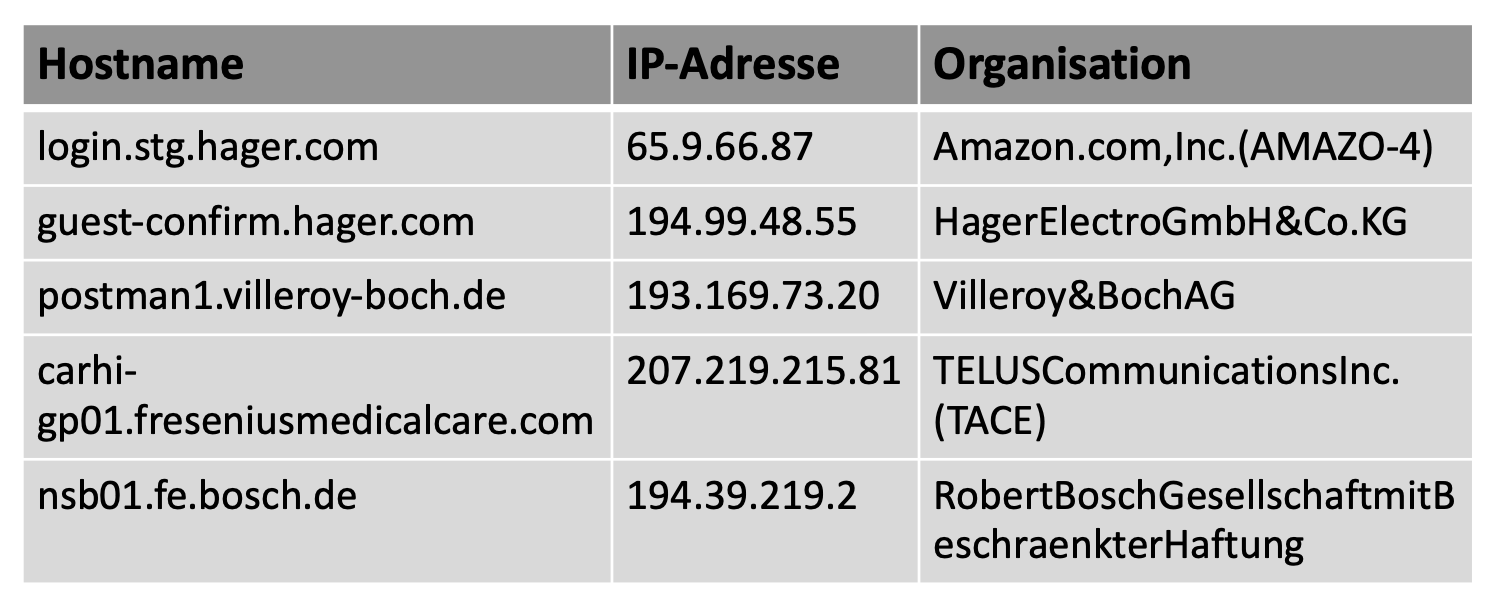

Um praktisch zu zeigen, wie aus öffentlichen Informationen reale Angriffsszenarien werden, wurde ein Szenario aus einer IHK-Liste mit den Top 50 Unternehmen aus dem Saarland und deren Angriffsfläche gezielt nach kürzlichen Sicherheitslücken durchsucht.

Die Zielsetzung ist oft branchenweit – nicht nur ein einzelnes Unternehmen. Branchen wie Energieversorger, Rüstungsbetriebe und andere kritische Infrastrukturen verdienen besondere Aufmerksamkeit, weil ein erfolgreicher Angriff weitreichende Folgen haben kann.

Öffentliche Angriffsfläche

Zur Aufklärung gehört die systematische Informationssammlung aus öffentlich zugänglichen Quellen (Data-Leaks, Firmenwebseiten, Subdomain-Listen, erreichbare Dienste etc.), um die Angriffsfläche zu analysieren. Automatisierte Prüfungen können helfen, viele Systeme gleichzeitig auf Konfigurationsfehler und bekannte Schwachstellen zu überprüfen.

Ziel der Analyse ist das Verständnis der Sichtbarkeit und potenziellen Angriffsoberfläche im Internet.

Disclaimer: Im Vortrag wurden nur öffentlich erreichbare Informationen gezeigt!

In einer branchenübergreifenden Analyse wurden insgesamt 12.200 Hostnames untersucht, von denen 4.291 Systeme öffentlich erreichbar waren. Der Fokus lag auf der Erkennung erreichbarer Webdienste, um ein realistisches Bild der externen Angriffsfläche zu gewinnen. Unter den untersuchten Domains befanden sich namhafte Unternehmen aus unterschiedlichen Industriezweigen – etwa zf.com, bosch.de, schaeffler.de, festo.com, freseniusmedicalcare.com und villeroy-boch.de.

Die erreichbare Software könnte nun gezielt nach Schwachstellen durchsucht werden. Dafür wurde analysiert, welche Sicherheitslücken in den letzten Wochen tatsächlich aktiv ausgenutzt wurden. Das BSI warnte am 08.07.2025 bereits vor der kritischen Sicherheitslücke in NetScaler ADC und NetScaler Gateway.

Aufgrund der Medienberichte zu Ausnutzungen der kritischen Schwachstelle CVE-2025-5777, die bereits seit Mitte Juni ausgenutzt werden soll, sollten Betreiber ihre NetScaler auf eine mögliche Kompromittierung mit vorhandenen Indikatoren prüfen, auch dann, wenn zeitnah gepatcht wurde.

Durch die Analyse der Angriffsoberfläche konnte gezeigt werden, welche Unternehmen potenziell von dieser Sicherheitslücke betroffen sein könnten. Zudem zeigte sich, dass betroffene Organisationen auch nach einem zeitnah eingespielten Update prüfen sollten, ob bereits eine Kompromittierung stattgefunden hat.

Bei der Schwachstelle handelt es sich um eine Memory-Disclosure-Schwachstelle. Angreifer können dadurch Teile des Arbeitsspeichers der betroffenen Anwendung auslesen und gezielt nach vertraulichen Informationen wie Session-IDs suchen. Mit diesen Sitzungsdaten ist ein Session-Hijacking möglich — Angreifer könnten sich als bereits eingeloggte Mitarbeitende ausgeben und unmittelbar auf deren Konten und Rechte zugreifen.

Cybersecurity ist kein statisches Ziel, sondern ein fortlaufender Prozess – und wer die Angreifer verstehen will, muss deren Methoden kennen. Unsere Cybersicherheits-Simulations-Lösung erkennt die IT-Infrastruktur selbständig und erkennt auch diese Citrix. Schwachstelle.

Cybersecurity-Check. Gezielter Schutz.

KI-gestützte Analyse deckt Schwachstellen auf – Persönlicher Report immer inklusive.

Erkenne und schließe Sicherheitslücken frühzeitig. Komme Hacks und Datenlecks zuvor – ganz ohne Aufwand.

Gezielter KI-basierter Cybersecurity-Check.

KI-gestützte Analyse deckt Schwachstellen auf – Persönlicher Report immer inklusive.

| Erkenne und schließe Sicherheitslücken frühzeitig. Komme Hacks und Datenlecks zuvor – ganz ohne Aufwand. |

So einfach geht's

1. Du wählst dein Paket

2. Überblick zur aktuellen Sicherheitslage direkt ins Postfach

3.Kritische Schwachstellen & Lücken beheben

Sicher. Angriffe verändern sich. Checke deine Sicherheit regelmäßig.

Die Details die wirklich zählen

Simuliere einen realistischen (harmlosen) Hackerangriff — und erfahre, ob auch du betroffen bist.

22.801+ gescannte Server, mehr als 100 GB aufgedeckte Passwortleaks und über 2.015 entdeckte kritische Sicherheitsprobleme — diese konnten dank unseres Checks schnell und frühzeitig behoben werden.

-

Verstehe die Angriffe – schütze deine IT:

Identifiziere gezielt kritische Schwachstellen, um deine IT-Landschaft wirksam vor Cyberangriffen zu sichern. Minimiere dein Risiko – bei Sicherheitsvorfällen, Datendiebstahl und Datenverlust. -

Deine Infrastruktur automatisch prüfen:

Unsere Lösung erkennt deine öffentlich erreichbare IT und führt umfassende Angriffssimulationen durch, um potenzielle Schwachstellen frühzeitig aufzudecken. -

Umfassender Einblick in deine IT-Sicherheit:

Erhalte einen detaillierten Bericht mit potenziellen Schwachstellen und konkreten Handlungsempfehlungen – so sind deine Systeme zuverlässig geschützt. -

Warnungen vor brandneuen Sicherheitslücken:

Unsere Technologie simuliert gezielte Angriffe und prüft über 2.100 bekannte Schwachstellen auf deiner IT-Infrastruktur. -

Schwache Passwörter erkennen:

Der Security-Scan deckt Sicherheitslücken auf, überprüft Passwörter in öffentlichen Leaks und testet, ob sie auf deinen Systemen verwendet werden. -

Automatische Erkennung deiner IT-Infrastruktur:

Server, Netzwerke und Software werden automatisch erkannt – ohne manuelle Konfiguration – für sofortigen und umfassenden Schutz.

Seit 2013 erfolgreich in Deutschland. Mitglied in führenden Verbänden und Partner zahlreicher Unternehmen.

So sorgt der Cybersecurity-Check für echten Schutz und klare Sicherheit.

Einfallstore erkennen

Website automatisch auf Sicherheitslücken prüfen lassen – effizient, tiefgründig, mit einer klaren Risikobewertung.

Datenlecks verhindern

Passwörter kursieren im Darknet und checken diese, wir prüfen zusätzlich noch auf fehlerhaften Konfigurationen und veraltete Software.

Alles im Blick

IT- und Server-Infrastruktur vollautomatisch überwachen, volle Kontrolle & Überblick ohne IT-Kentnisse inkl. Reporting.

Zahlen, Daten, Fakten – Sicherheit, die sich in Zahlen zeigt

Wir identifizieren im Darknet zirkulierende, geleakte Passwörter. Finde heraus, ob auch deine Daten betroffen sind und handel sofort proaktiv.

Unsere Präzision deckt kritische Schwachstellen auf. Erfahre auch genau, wo Risiken lauern, um diese gezielt zu beheben.

Wir überprüfen umfassend die digitale Infrastruktur – von Website bis Server – auf Fehlkonfigurationen und Risiken. Für lückenlose Sicherheit.

Die 3 Säulen deiner Online-Sicherheit

Schwachstellen finden, bevor es andere tun

Wir scannen deine Website auf über 2.100 bekannte Schwachstellen – von veralteter Software bis hin zu versteckten Fehlkonfigurationen. Mit einer effizienten Angriffssimulation gehen wir jede potenzielle Sicherheitslücke durch und geben dir einen klaren Report, damit du sofort handeln kannst.

Datenklau stoppen bevor es teuer wird

Millionen von Passwörtern kursieren im Darknet. Unser Security-Scan prüft, ob die Passwörter deiner Mitarbeiter bereits Teil eines großen Datenlecks sind. Bei einem Fund erhältst du eine sofortige Warnung, sodass du dich und dein Business schützen kannst, bevor Schaden entsteht.

Alles im Blick. Automatisch.

Manuell die gesamte IT-Infrastruktur im Auge zu behalten, ist fast unmöglich. Unsere Lösung identifiziert alle Server und Netzwerke vollautomatisch, um dir einen umfassenden Überblick über deine gesamte IT zu verschaffen. So hast du die volle Kontrolle, ganz ohne manuelle Konfiguration.

Ist deine Webseite wirklich sicher? Jetzt Schwachstellen finden.

Mit diesem professionellen Cybersecurity-Check findest du Lücken, bevor Hacker sie ausnutzen.

- Versteckte Risiken aufdecken: Ihre Seite auf tausende Lücken scannen.

- Klarer Fahrplan erhalten: Komplexe Scan-Ergebnisse deutlich aufbereitet.

- Lücken einfach schließen: Klare Anleitungen zur Umsetzung.

Immer inklusive – Risikobericht & konkrete Empfehlungen

Darum nutzen tausende Nutzer diesen unkomplizierten Check:

- Automatische Schwachstellen-Erkennung – immer aktuell: Nie wieder schlaflose Nächte wegen unbekannter Risiken.

- Umfassende Prüfung der gesamten Webseite: Keine versteckten Ecken – wir decken alles auf.

- Entlastung von komplexen IT-Sicherheitsaufgaben: Wir checken die Sicherheit.

- Konkrete Empfehlungen zur Behebung aller Schwachstellen: Wir zeigen nicht nur das Problem, sondern auch die Lösung.

- Schutz der eigenen Reputation und das Vertrauen der Kunden bewahren.

DARUM VERTRAUEN KUNDEN UNS

„Hallo, Frau Fischer. Entschuldigen Sie die Störung, aber wir haben ein ernstes Problem – es wurde eingebrochen!“

„Ist die Polizei informiert? Was ist passiert?“

„Es war kein physischer Einbruch, sondern ein digitaler Angriff.“ „Unsere Datenbank ist blockiert, wir haben keinen Zugriff mehr auf unseren Terminkalender, Kundendaten, sogar die Website wurde deaktiviert“, erklärt Karsten Schäfer.

„Aber wir haben doch Sicherheitsvorkehrungen wie eine Firewall und was weiß ich noch alles!“

„Keine Ahnung, wir sind handlungsunfähig.“ Die Angreifer fordern 21.000 Euro Lösegeld in Kryptowährung.“

Unternehmen müssen sich durch Prävention schützen: regelmäßige Security-Scans zeigen frühzeitig neue Sicherheitslücken und Einfallstore auf!

Serverlahmlegung vorgebeugt

Der Security-Scan deckte Sicherheitslücken und fehlerhafte Konfigurationen auf, die zu einem Serverausfall und Stillstand geführt hätten. Dank der verständlichen und klaren Handlungsempfehlungen wurden die Probleme schnell gelöst.

Carsten M.

Inhaber einer Gärtnerei

Passwortleak frühzeitig entdeckt

Björn D.

Betreiber eines Eventverleihs

Sicherheitslücken aufgedeckt

Beim Scan wurden einige Lücken entdeckt. Zum Glück konnte ich alles schnell beheben und verhindern, dass Kundendaten gestohlen oder Reservierungen verloren gehen – das wäre wirklich der Super-Gau gewesen.

Rüdiger F.

Inhaber eines Restaurants

Der Großteil dieser Angriffe zielt auf kleine und mittlere Unternehmen,

die sich in falscher Sicherheit wiegen.

Serverlahmlegung vorgebeugt

Der Security-Scan deckte Sicherheitslücken und fehlerhafte Konfigurationen auf, die zu einem Serverausfall und Stillstand geführt hätten. Dank der verständlichen und klaren Handlungsempfehlungen wurden die Probleme schnell gelöst.

Carsten M.

Inhaber einer Gärtnerei

Passwortleak frühzeitig entdeckt

Björn D.

Betreiber eines Eventverleihs

Sicherheitslücken aufgedeckt

Beim Scan wurden einige Lücken entdeckt. Zum Glück konnte ich alles schnell beheben und verhindern, dass Kundendaten gestohlen oder Reservierungen verloren gehen – das wäre wirklich der Super-Gau gewesen.

Rüdiger F.

Inhaber eines Restaurants

Ein IT-Sicherheitscheck muss genauso präzise und zielgerichtet vorgehen wie ein Hacker – der Cybersecurity-Check von Website-Check liefert beides perfekt.

Warum du jetzt handeln musst:

- Risiken erkennen, bevor sie teuer werden

- Sicherheitslücken identifizieren und schließen

- Speziell für Websites & Online-Shops entwickelt

- Klare Reports mit Risikobewertung und Empfehlungen

- Datenklau, Downtime und Imageverlust vorbeugen

Dein Vorteil:

Du bekommst einen detaillierten Prüfbericht – verständlich, umsetzbar, direkt nutzbar.

Unterstützt von echten Cybersecurity-Experten

Automatisiert, aber nicht anonym: Unsere Expert:innen stehen dir bei Fragen zur Seite.

Cyber-Sicherheitscheck für Webseiten & Onlineshops

- Automatisierte Sicherheitsanalyse deiner Website oder Onlineshops

- Prüfung auf veraltete Software & bekannte Schwachstellen

- Malware- & Virus-Scan

- Warnung bei geleakten Passwörtern

- Erkennung von Fehlkonfigurationen

- Risikobewertung + konkrete Handlungsempfehlungen

- Kompatibel mit allen gängigen CMS & Shop-Systemen

Regelmäßige Cybersecurity-Checks

€ 9,80/Mtl.*

pro Domain

- 3 Sicherheits-Scans pro Jahr

- Laufzeit 12 Monate

Einmaliger Cybersecurity-Check

€ 98,00/Einmalig*

pro Domain

- Einmalscan

- Keine weiteren Kosten

Wie sicher ist das eigene Business?

Cyberangriffe nehmen täglich zu – und selbst kleine Sicherheitslücken können schwerwiegende Folgen haben. Ein nicht aktualisiertes Plugin, ein schwaches Passwort oder eine unbemerkte Fehlkonfiguration reicht aus, um Hackern Tür und Tor zu öffnen.

Das Risiko?

Gestohlene Daten, Imageschäden, rechtliche Konsequenzen – und das Vertrauen Deiner Kunden ist dahin.

Mit unserem Sicherheitscheck identifizieren wir genau diese Schwachstellen, bevor sie Schaden anrichten. Schnell, professionell und zuverlässig.

IT-Securitycheck von Website-Check - Das digitiale proaktive Schutzschild

Das eigene Business vor Reputationsschäden und Cyberangriffen schützen!

IT-Infrastruktur

Analyse der aktuellen IT-Sicherheitslage.

Sicherheitslücken

Ausführliche Überprüfung auf kritische Sicherheitslücken.

Passwortleaks

Warnung vor veröffentlichten Zugangsdaten & Passwörtern im Darknet.

Viren & Malware

Prüfung des Webauftritts auf Malware & Viren.

Konfiguration

Check auf Fehlkonfigurationen & veraltete Software.

Bericht

Ausführliche Dokumentation + aktuelle Risikobewertung.

Schwachstelle finden – bevor sie zum Problem wird

Wie sicher ist meine Webseite wirklich?

Schütze deine Website vor Angriffen, Datenverlust und Reputationsschäden.

Wir analysieren deine Seite – automatisiert, verständlich und mit einer Risikobewertung & Handlungsempfehlungen.

Einmaliger Cybersecurity-Check

€ 98,00/Einmalig*

- Automatisierte Sicherheitsanalyse deiner Website oder Onlineshops

- Prüfung auf veraltete Software & bekannte Schwachstellen

- Malware- & Virus-Scan

- Warnung bei geleakten Passwörtern

- Erkennung von Fehlkonfigurationen

- Risikobewertung + konkrete Handlungsempfehlungen

- Kompatibel mit allen gängigen CMS & Shop-Systemen

Die Vorteile des Cybersecurity-Checks

- Präventiver Schutz vor Hackerangriffen

- Sicherheitslücken schnell und effektiv aufdecken

- Verständliche Risikobewertung & Übersicht der aktuellen Lage erhalten

- Bietet Schutz vor Manipulation, Datenmissbrauch,- & diebstahl

- Business vor Cyberangriffen und Reputation schützen!

- Ohne IT-Kenntnisse umsetzbar

Gewusst?

- Dass Hacker immer wieder die gleichen Schwachstellen, den Faktor Mensch und Methoden nutzen, um in Systeme einzudringen?

- Im Schnitt dauert es ca. 60 Tage, bis ein Hackerangriff überhaupt bemerkt wird?

- Hacker sich langfristig in Systemen einnisten, um alle Daten zu stehlen, bevor sie zuschlagen?

Wir zeigen dir, wie du herausfindest, ob du bereits betroffen bist! Und was du sofort tun musst, um die Bedrohung zu beseitigen!

Warte nicht, bis es zu spät ist!

Cybersecurity für Webseiten & Onlineshops

Digitale Sicherheit leicht gemacht – für jedes Unternehmen!

Lassen Sie sich nicht von Cyber-& Hackerangriffen überraschen. Wir zeigen Ihnen, wie Sie mit dieser einfachen Methode, den optimalen Schutz dauerhaft aufbauen und vorbeugen.

Was wird getestet: Über 2.015 kritische Sicherheitslücken in Software und Plugins, SQL Injections, Web,- & E-Mail Logins, Passwort,- & Infoleaks.

Gut zu wissen

Jedes Jahr steigen die Schäden und die Zahl der Angriffe

- Vernachlässigte IT-Sicherheit kann in der heutigen Zeit zu rechtlichen Konsequenzen und Geldstrafen sowie Haftungsklagen führen. Wichtig zu wissen: Unternehmer haften auch persönlich.

- Ein Datenleck kann das Vertrauen Ihrer Kunden und Geschäftspartner irreparabel beschädigen.

- Ein Cyberangriff kann Ihr Unternehmen lahmlegen. Stellen Sie sich vor, Ihre Systeme sind gesperrt, Aufträge bleiben liegen, und Ihre Kunden sind verunsichert.

- Die Kosten eines Sicherheitsvorfalls übersteigen bei weitem die Investitionen in präventive Maßnahmen.

Häufig gestellte Fragen

Die Durchführung des Cybersecurity-Checks wird umgehend gestartet. Je nach Größe und dem Umfang der IT-Systeme bis zu mehreren Stunden in Anspruch nehmen kann.

Ganz bequem per Mail.

Nein, musst Du nicht, auch ist keine Softwareinstallation notwendig.

Für dauerhafte Sicherheit, besonders ohne eigene IT-Abteilung oder Cybersecurity-Experten, sind unsere vierteljährlichen Checks und Reportings ideal. Wir überwachen Ihre Systeme regelmäßig und liefern verständliche Berichte – für Sicherheit ohne Aufwand.

Ja. Der Sicherheitscheck ist kompatibel mit allen Web- & Online-Shop-Systemen.

- Warnungen vor brandneuen Sicherheitslücken

- Über 2.015+ kritische Sicherheitslücken in Software und Plugins, SQL Injections

- Web- & E-Mail Logins, Passwort,- & Infoleaks

- Warnung vor schwachen Kennwörtern

- Automatische Erkennung der IT-Infrastruktur

- Automatisch Erkennung der Server, Netzwerke und eingesetzten Software

- Überwachung neuer Hosts

- Automatischer Scan neuer Hosts innerhalb der Domain

Mit Übermittlung der Auftragsbestätigung beginnt unser automatisierter Cybersecurity-Check im Hintergrund. Abhängig von der Größe des Webauftritts kann dies einige Zeit in Anspruch nehmen, allerdings sind wir schnell. Nach Abschluss erhalten Sie ein detailliertes Prüfprotokoll mit Risikobewertung und klarer Darstellung Ihrer Sicherheitslage – alles, um Ihre digitale Sicherheit zu stärken.

Dieser Cybersecurity-Check ist eine realistische, automatisierte Angriffssimulation, die Ihre IT-Sicherheit testet, ohne das Systeme zu beeinträchtigen oder zu belasten. So identifizieren wir Schwachstellen, bevor sie ausgenutzt werden, und liefern einen detaillierten Bericht inkl. Risikobewertung.

Im Handumdrehen sich vor Cyberangriffen schützen!

Paket wählen, automatische Analyse, Bericht erhalten & Lücken schließen.

So checken wir den Webauftritt

Unser System simuliert einen realitätsnahen Cyberangriff, ohne dabei Ihre Systeme tatsächlich zu gefährden.

Tiefgründige Virenprüfung

Durch eine tiefgründige Überprüfung stellen wir sicher, dass keine Schadsoftware vorhanden ist und Ihre Website nicht auf Blacklisten geführt wird.

Aufdecken von Schwachstellen

Wir nehmen Ihre Website genau unter die Lupe und finden sowohl bekannte Schwachstellen als auch veraltete Software, die Angreifer ausnutzen könnten.

Sicherheitslücken & Schwachstellen

Die Serverkonfiguration wird auf kritische Schwachstellen, von der Verzeichnisindizierung über das SSL-Zertifikat bis hin zu den HTTP Security Headern gecheckt.

Cyberangriffe sind mittlerweile Alltag – Im Schnitt sind Hacker ca. 57 Tagen unbemerkt.

Wir zeigen, Wie Sie erkennen ob auch Sie bereits betroffen sind!

Vorbeugen

Cyberkriminalität verursacht Schäden und enorme Kosten. Von Erpressung bis zur kompletten Reaktivierung des eigenen Systems.

Unbemerkt

Eine täuschend echte Bewerbung oder Rechnung, ein verpasstes Update und schon ist der Hacker drin –

Faktor Mensch

Der Mensch spielt in den meisten Fällen die entscheidende Rolle durch unachtsames Öffnen einer täuschend echten Bewerbung, Rechnung u.v.m.

Datenverlust

Website offline

Imageschaden

Der onlineauftritt – das digitale Aushängeschild und Existenzgrundlage.

Doch wie sicher ist meine Webpräsenz wirklich?

Internetkriminalität wird immer raffinierter – und vielfältiger.

Oper eines Cyberangriffs

Unternehmen in Deutschland

Eine weltweit durchgeführte Umfrage aus dem Jahr 2023 ergab, dass rund 58 Prozent der befragten Unternehmen in Deutschland mindestens ein Mal Opfer einer Cyber-Attacke geworden waren.

Das bietet mir der Cybersecurity-Check:

- Realistische Angriffssimulation

- Virenscan - Schutz auch für Besucher des Webauftritts

- Warnung vor Passwortleaks

- Aufdecken von Sicherheitslücken

- Erkennung von Fehlkonfigurationen

- Risikobewertung & Handlungsempfehlungen

- Erkennung von kritischen Sicherheitslücken

Mit dieser Sicherheitslösung minimieren Sie die Risiken und schützen sich und Ihr Unternehmen vor den Folgen eines Cyberangriffs.

Security-Abo

€ 9,95/Mtl.

pro Domain

- 3 Scans pro Jahr

- Laufzeit 12 Monate

Kontinuierliche Sicherheit für die Webpräsenz: Schwachstellen frühzeitig erkennen.

Einmaliger Check

€ 98,00/Einmalig

pro Domain

- Einmalscan

- Keine weiteren Kosten

Detaillierte Analyse der Webpräsenz zum aktuellen Zeitpunkt. Ideal für punktuelle Überprüfungen.

Erfahrungen mit dem Security-Scan

„Hallo, Frau Fischer. Entschuldigen Sie die Störung, aber wir haben ein ernstes Problem – es wurde eingebrochen!“

„Ist die Polizei informiert? Was ist passiert?“

„Es war kein physischer Einbruch, sondern ein digitaler Angriff.“ „Unsere Datenbank ist blockiert, wir haben keinen Zugriff mehr auf unseren Terminkalender, Kundendaten, sogar die Website wurde deaktiviert“, erklärt Karsten Schäfer.

„Aber wir haben doch Sicherheitsvorkehrungen wie eine Firewall und was weiß ich noch alles!“

„Keine Ahnung, wir sind handlungsunfähig.“ Die Angreifer fordern 21.000 Euro Lösegeld in Kryptowährung.“

Unternehmen müssen sich durch Prävention schützen: regelmäßige Security-Scans zeigen frühzeitig neue Sicherheitslücken und Einfallstore auf!

Serverlahmlegung vorgebeugt

Der Security-Scan deckte Sicherheitslücken und fehlerhafte Konfigurationen auf, die zu einem Serverausfall und Stillstand geführt hätten. Dank der verständlichen und klaren Handlungsempfehlungen wurden die Probleme schnell gelöst.

Carsten M.

Inhaber einer Gärtnerei

Passwortleak frühzeitig entdeckt

Sophia H.

Inhaberin Haar- & Kosmetikstudio

Sicherheitslücken aufgedeckt

Der Scan entdeckte unsichere Logins, veraltete Software und fehlerhafte Konfigurationen auf meiner Webseite. So konnten die Lücken schnell behoben und der Diebstahl von Kundendaten sowie die Löschung von Reservierungen verhindert werden

Rüdiger F.

Inhaber eines Restaurants

Viele Betroffene handeln erst, wenn die Folgen eines Cyber-Sicherheitsproblems bereits zu spüren sind.

Die Kosten eines erfolgreichen Angriffs können verheerend sein – von Datenverlust und finanziellen Einbußen bis hin zu Reputationsschäden. Stellen Sie sich vor: Ihre Systeme sind blockiert, Kundendaten sind verloren, Ihre Website ist offline.

Die Folgen eines Cyberangriffs können verheerend sein.

*Alle Preise zzgl. MwSt.